Environnement sécurisé (PKI)

Cette partie décrit l’environnement sécurisé dans lequel est mis en oeuvre la PKI. Elle présente en particulier :

- les concepts de l’environnement sécurisé et les objets informatiques correspondants gérés par la PKI,

- le rôle des différentes entités prenant part aux processus de fonctionnement d’une PKI.

Concepts et objets gérés par une PKI

Cette partie présente les principaux concepts permettant de comprendre le rôle des objets gérés par une PKI :

- présentation des principes structurant un processus sécurisé,

- le rôle du bi-clé,

- les certificats.

Qu’est-ce qu’un processus sécurisé ?

Définition d’une PKI

Avec une PKI (Public Key Infrastructure, ou IGC pour Infrastructure de Gestion de Clés),

chaque porteur dispose d’une paire de clés – une clé privée, connue de son seul possesseur,

et une clé publique – liées par une relation mathématique complexe, qui rend quasiment impossible la

détermination de la clé privée à partir de la seule connaissance de la clé publique. Cela signifie

que la probabilité de déterminer la clé privée à partir de la clé publique en un temps

raisonnable est

très faible.

Des données chiffrées avec une clé (typiquement, la clé publique) ne peuvent être déchiffrées qu’avec l’autre

(typiquement, la clé privée). C’est sur la base de ce principe qu’est notamment assurée la confidentialité des messages échangés.

Ce procédé est couramment appelé «

cryptographie asymétrique » par opposition à la «

cryptographie symétrique »

qui utilise une clé commune au chiffrement et au déchiffrement.

Les quatre piliers de la sécurité des échanges d’informations

Cette carte d’identité électronique a pour vocation d’établir un environnement de confiance dont les quatre piliers sont les suivants :

- l’authentification identifie les parties de manière sûre et certaine,

- la confidentialité empêche les non destinataires de lire les données,

- l’intégrité assure que des données n’ont pas été altérées,

- la non-répudiation rend impossible à une partie de réfuter les informations qu’elle a transmises.

La solution cryptographique

En raison de la technologie utilisée (i.e. protocoles, architectures, etc.),

l’information circulant sur Internet n’est pas confidentielle.

Les technologies ne permettent pas non plus de répondre aux trois autres exigences de sécurité exposées ci-dessus.

Afin de préserver la confidentialité des échanges effectués sur Internet, les données doivent être rendues incompréhensibles

à tous sauf aux destinataires. Le chiffrement est la solution adéquate.

Le chiffrement des données accompagne naturellement l’authentification des utilisateurs du système.

En effet, si certaines données sont confidentielles, il est nécessaire que les émetteurs et les

destinataires de ces informations puissent s’authentifier entre eux de manière sûre et univoque,

afin de procéder à des échanges sécurisés.

L’authentification repose sur la possession d’un certificat. Cet élément est délivré par une

Autorité de Certification à laquelle les parties prenantes d’une transaction font toute confiance

(dans notre cas, l’Autorité de Certification est RTE).

Ainsi, les porteurs peuvent avoir confiance dans les informations qui leur sont fournies et RTE

sait que seuls les porteurs habilités accèdent à l’information.

NOTE

Selon un processus analogue, dans la vie courante, il est nécessaire de fournir une pièce

d’identité délivrée par une autorité habilitée pour pouvoir accéder à certaines prérogatives

réservées aux citoyens du pays (e.g. achats coûteux, droit de vote, etc.).

Le rôle du bi-clé

Chaque porteur dispose d’une clé publique et d’une clé privée associée :

-

La clé privée est une clé que le porteur doit garder confidentielle.

Il est le seul à la posséder et à pouvoir l’utiliser. Il ne la connaît pas forcément lui-même

(par exemple, elle peut se trouver dans une carte à puce,

d’où elle ne peut sortir, mais l’accès à la carte est protégé par un code PIN connu seulement de son possesseur).

-

La clé publique, comme son nom l’indique, est publique et peut être communiquée à tous.

On utilise uniquement les clés publiques des porteurs pour chiffrer les messages à destination de ceux-ci.

Si un message chiffré était intercepté, ce serait sans conséquence sur la confidentialité car il ne pourrait être déchiffré

(dans un temps raisonnable) par une personne ne possédant pas la clé privée associée.

La clé privée permet à son propriétaire de signer un message qu’il envoie et de déchiffrer un message qu’on lui envoie chiffré.

A l’opposé, la clé publique d’une personne est utilisée pour chiffrer un message qui lui est envoyé et pour vérifier la signature du message reçu.

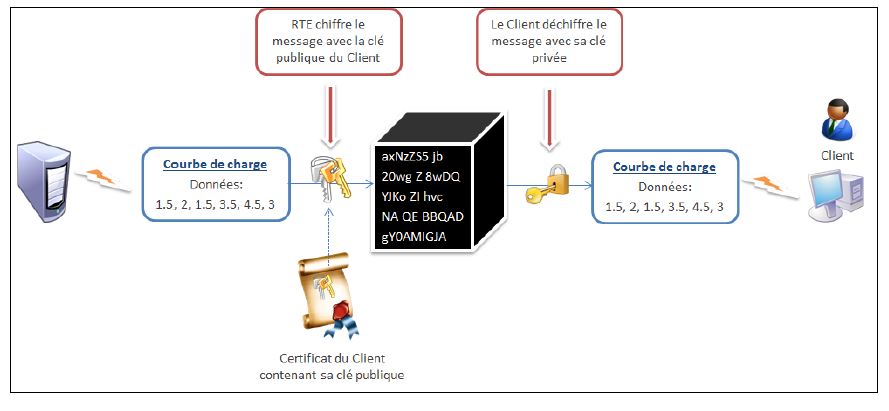

Chiffrement et déchiffrement d’un message

Chaque message est chiffré par la clé publique du destinataire, qui le déchiffrera avec sa clé privée.

Quand RTE envoie un message à son client A :

- RTE dispose de la clé publique du client A (via la partie publique de son certificat).

- RTE chiffre automatiquement le message en utilisant la clé publique du client A et le lui envoie, via la messagerie électronique de RTE.

- Le client A récupère le message et le déchiffre automatiquement avec sa clé privée.

Chiffrement et déchiffrement avec une bi-clé

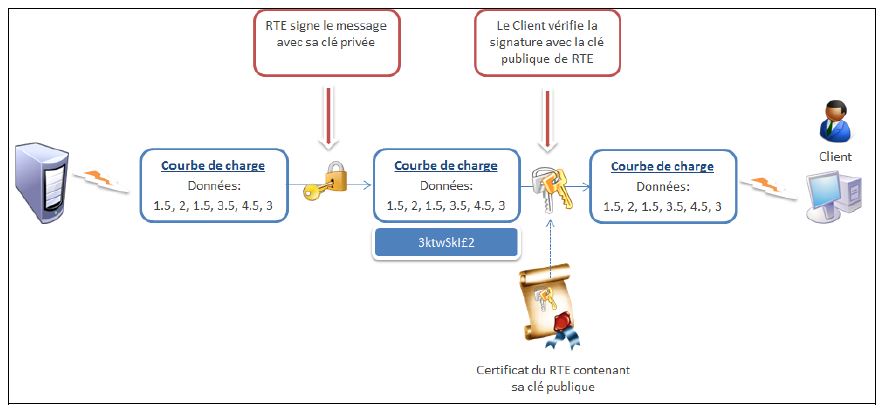

Utilisation des clés lors de la signature du message

Chaque message est signé par la clé privée de l’émetteur. L’origine (i.e. la signature)

d’un message peut être contrôlée grâce à la clé publique de l’émetteur, librement accessible via son certificat.

Pour prouver au client A que le message qu’il reçoit provient effectivement de RTE,

RTE signe automatiquement son message, avec sa clé privée, avant l’envoi au client A.

Signature et vérification de signature avec une bi-clé

Quand le client A reçoit le message de RTE, il vérifie automatiquement la signature du message reçu, avec la clé publique de RTE.

Les certificats

Objectifs du certificat numérique

Puisque les clés publiques sont utilisées pour vérifier les signatures électroniques et chiffrer les messages,

il est capital pour tout porteur d’être certain de l’identité du propriétaire d’une clé publique : c’est le rôle du certificat.

Caractéristiques d’un certificat

Le certificat est une pièce d’identité électronique :

- qui garantit l’identité de son détenteur auprès d’un site distant,

- qui comporte des données facilitant l’identification,

- qui résiste aux contrefaçons et qui est émise par une tierce partie de confiance : l’Autorité de Certification.

Une Autorité de Certification est une entité qui crée et gère des certificats.

Elle définit les règles d’enregistrement dans la PKI des différents porteurs.

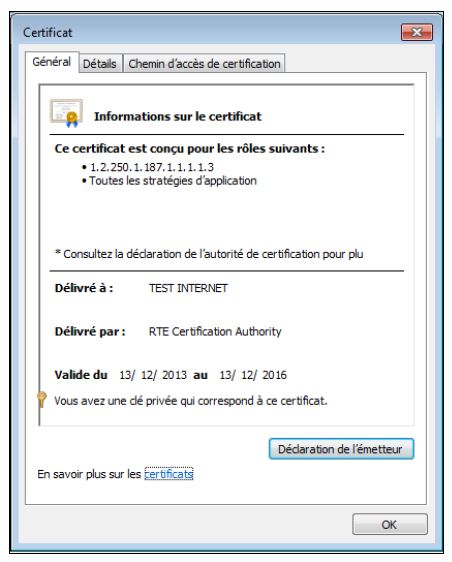

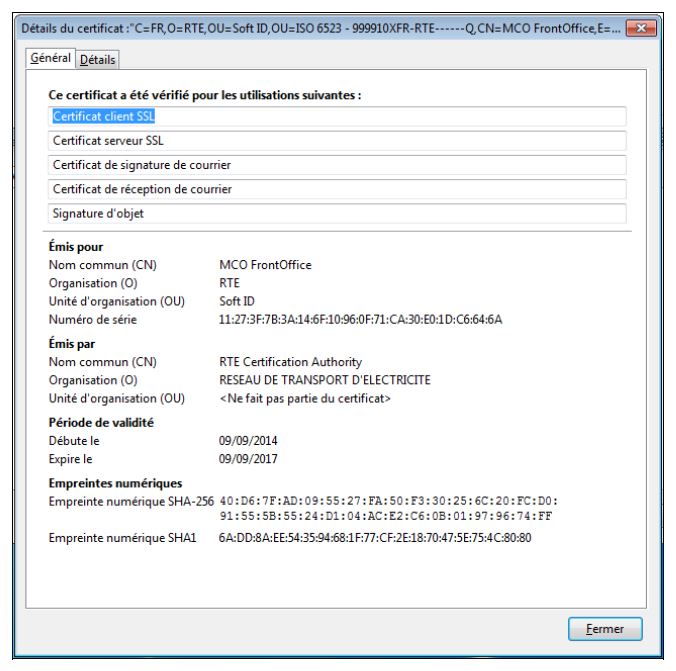

Structure d’un certificat

Un certificat numérique contient :

- la clé publique du possesseur,

- le nom du possesseur et tout autre information d’identification (l’adresse e-mail de la personne s’il s’agit d’un certificat pour signer des e-mails),

- la période de validité du certificat,

- le nom de l’autorité de certification qui a généré ce certificat,

- un numéro de série unique,

- la signature de l’autorité de certification.

Exemples de certificats

Un certificat numérique sous Internet Explorer

Un certificat numérique sous Mozilla Firefox

Documentation

Documents de référence :

- Contrat d’abonnement au SI sécurisé de RTE.

Sites web :

Glossaire

Lorsque le porteur prendra contact avec son nouvel environnement sécurisé,

il sera confronté à une terminologie spécifique, dont les termes sont décrits dans cette section.

Vérification de la validité de l’identité déclarée d’un utilisateur, d’un dispositif ou

d’une autre entité dans un système d’information ou de communication.

- Autorité de Certification

Une Autorité de Certification (AC) est une entité qui délivre des certificats numériques,

équivalents électroniques de pièces d’identité, à une population. En distribuant des certificats numériques,

l’Autorité de Certification ou Autorité de Confiance, sert de caution morale en s’engageant sur l’identité d’une

personne au travers du certificat qu’elle lui délivre. Selon le crédit de l’Autorité de Certification, ce certificat

aura un champ d’applications plus ou moins vaste : limité aux échanges internes d’une société (comme un badge d’entreprise)

ou utilisé dans les relations avec d’autres organisations et administrations (comme une carte d’identité nationale ou un passeport).

- Autorité de certification Root/Racine

L’autorité de certification ayant le plus haut niveau de confiance dans l’entreprise est qualifiée de root/racine.

Cette autorité est capable de certifier d’autres autorités de certification, qui sont alors qualifiées d’intermédiaires.

Il s’agit du point central d’une infrastructure de sécurité basée sur des certificats.

Un certificat numérique joue le rôle de pièce d’identité électronique (passeport électronique).

Il garantit l’identité de son propriétaire dans les transactions électroniques et contient l’ensemble

des informations qui permettent cette identification (nom, prénom, éventuellement entreprise, adresse, etc.).

Un certificat numérique est composé d’une clé publique et d’informations personnelles sur le porteur,

le tout signé par une Autorité de Certification.

Propriété de données ou d’informations qui ne sont ni rendues disponibles, ni divulguées à des personnes non autorisées.

Discipline incluant les principes, moyens et méthodes de transformation des données dans le but de cacher leur contenu sémantique,

d’établir leur authenticité, d’empêcher que leur modification passe inaperçue, de prévenir leur répudiation et d’empêcher leur utilisation non autorisée.

Quantité numérique secrète attachée à une personne, lui permettant de déchiffrer des messages reçus chiffrés avec

la clé publique correspondante ou d’apposer une signature au bas de messages envoyés.

Quantité numérique, attachée à une personne, qui la distribue aux autres afin qu’ils

puissent lui envoyer des données chiffrées ou vérifier sa signature.

- Chiffrement / Déchiffrement

Transformation de données au moyen de la cryptographie pour rendre celles-ci inintelligibles

afin d’en assurer la confidentialité / Transformation inverse.

HTTPS est une version sécurisée (S pour secured) du protocole HTTP utilisé

dans tous les navigateurs web pour échanger des informations sur internet.

Assurance que des données ou des informations n’ont pas été modifiées ou altérées de manière non autorisée.

Conteneur logiciel ou matériel sécurisé permettant de stocker les clés privées d’un utilisateur et les certificats associés,

des certificats de sites web, des certificats d’autres utilisateurs et des certificats d’autorités de certification.

Ce conteneur est généralement protégé par un mot de passe ou un code PIN qu’il faudra éventuellement entrer à chaque

utilisation d’une clé privée en fonction du niveau de sécurité voulu.

Propriété obtenue avec des méthodes cryptographiques pour empêcher une personne de nier avoir exécuté une action

particulière sur les données (par exemple non-répudiation d’origine; attestation d’obligation,

intention ou engagement ; établissement de la propriété).

Format de fichier utilisé pour stocker une clé privée et son certificat associé en les protégeant par un mot de passe.

L’extension du fichier est généralement « .p12 » ou « .pfx ».

- Réseau privé virtuel (VPN)

Un réseau privé virtuel, aussi appelé VPN (Virtual Private Network), permet de réaliser une interconnexion de réseaux locaux,

distants via une technique de tunnel. Le tunnel est un canal de communication sécurisé à travers Internet et dans lequel

les données circulent de manière chiffrée.

La révocation est l’opération qui entraîne la suppression de la caution apportée par l’Autorité de Certification sur un certificat,

effectuée à la demande de l’abonné ou de toute autre personne autorisée. La demande peut être la conséquence de différents

types d’évènements tels que la compromission ou la destruction de la clé privée, le changement d’informations contenues dans le certificat,

le non-respect de règles d’utilisation du certificat.

- S/MIME (Secure / Multipurpose Internet Mail Extensions)

S/MIME est une norme cryptographique et de signature numérique d’emails.

Elle assure l'intégrité, l'authentification, la non-répudiation et la confidentialité des données.

La signature électronique d’un document consiste à signer avec sa clé privée un résumé numérique de ce document

(obtenu par application d’une fonction de hachage), qui ne peut alors être modifié sans que cela soit visible.

Comme la signature manuscrite, elle engage la responsabilité du signataire.

Détermine les paramètres de sécurité appliqués par un navigateur lors de l’accès à un site.

Si un site est déclaré comme étant un « site de confiance », le navigateur appliquera par exemple un niveau

de sécurité plus faible qu’un site appartenant à la zone « Internet ».

Une Foire aux questions est disponible sur le site Web de retrait des certificats à l’adresse :